Porozmawiajmy o tym, jak lepiej zabezpieczyć swoje urządzenia i konta online.

Co to jest uwierzytelnianie i dlaczego powinno Cię to obchodzić?

Często, gdy musisz uzyskać dostęp do urządzenia, konta, a nawet miejsca, musisz mieć sposób na udowodnienie, że jesteś tym, kim mówisz, lub przynajmniej, że masz prawo dostępu do tego elementu. Jest to proces, który nazywamy „uwierzytelnianiem”.

Podstawowym przykładem jest Twój dom. Jeśli chcesz wejść do domu, prawdopodobnie musisz użyć jakiegoś klucza, aby odblokować drzwi. Ten klucz fizyczny umożliwia Ci wejście. Jest to bardzo podstawowa metoda uwierzytelniania i występuje jeden duży problem: jeśli ktoś znajdzie lub ukradnie Twój klucz, może dostać się do Twojego domu.

Innym typowym przykładem uwierzytelniania jest bankomat w Twoim banku. Jest to nieco bardziej zaawansowany przykład, ponieważ zamiast tylko posiadania klucza fizycznego (zwykle karty z tworzywa sztucznego w portfelu) musisz mieć zapamiętany fakt — swój numer PIN, który zazwyczaj jest numerem 4-8-cyfrowym.

Jest to bezpieczniejszy system, ponieważ nawet jeśli ktoś ma Twój klucz fizyczny, czyli kartę, nie może zabrać Twoich pieniędzy z bankomatu, ponieważ nadal musi znać Twój numer PIN. Jeśli mają tylko kod PIN, nadal nie mogą pobrać gotówki z bankomatu, ponieważ potrzebują również karty. Muszą mieć obie rzeczy.

Na komputerze rodzajem uwierzytelniania, które wszyscy znamy, jest logowanie się za pomocą nazwy użytkownika i hasła. W dzisiejszych czasach nasze urządzenia zawierają tak wiele naszych ważnych danych, że bardzo ważne jest, aby nasze uwierzytelnianie zostało wykonane poprawnie. Jeśli oszuści mogą zalogować się do Twoich urządzeń lub usług tak jak Ty, mogą zrobić wiele złych rzeczy.

Przyjrzyjmy się więc, jak można je łatwo zabezpieczyć.

Pierwszy krok: włącz uwierzytelnianie na urządzeniach przenośnych.

Większość nowoczesnych smartfonów można szybko odblokować za pomocą odcisku palca lub rozpoznawania twarzy, ale nawet te, które nie obsługują tych metod, można ustawić tak, aby wymagać odblokowania numeru PIN. Włącz tę funkcję.

Tak, to wymaga dodatkowego kroku, aby odblokować telefon, gdy chcesz go używać, ale dodanie tego małego kroku znacznie zwiększy bezpieczeństwo urządzenia. W przypadku zgubienia lub kradzieży telefonu prawdopodobieństwo uzyskania dostępu do poufnych danych jest znacznie mniejsze. Jest to szczególnie ważne, jeśli używasz urządzenia do pracy lub bankowości.

Uwierzytelnianie wieloskładnikowe (AKA „weryfikacja dwuetapowa”)

Kiedy pojawiasz się w swoim domu i wkładasz klucz, aby odblokować drzwi, klucz ten nazywamy „czynnikiem”. To podstawowe zamknięte drzwi to uwierzytelnianie jednoskładnikowe. Wszystko, czego potrzebujesz, to ten klucz fizyczny.

Istnieją trzy podstawowe rodzaje czynników używanych podczas uwierzytelniania:

-

Coś, co znasz — na przykład hasło lub zapamiętany kod PIN.

-

Coś, co masz — jak smartfon lub klucz fizyczny pewnego rodzaju.

-

Coś związanego z Twoim ciałem — na przykład odcisk palca lub twarz, które urządzenie może zeskanować, aby Cię rozpoznać.

Uwierzytelnianie wieloskładnikowe oznacza, że do uzyskania dostępu jest potrzebny więcej niż jeden rodzaj czynnika. Bankomaty, o których rozmawialiśmy, to uwierzytelnianie dwuskładnikowe — karta bankomatu z tworzywa sztucznego to jeden z czynników, a zapamiętany numer PIN jest drugim czynnikiem.

Niemal wszystkie usługi online umożliwiają teraz logowanie się również za pomocą uwierzytelniania wieloskładnikowego. Pierwszym czynnikiem jest zazwyczaj nazwa użytkownika i hasło. Drugim czynnikiem jest zazwyczaj specjalny jednorazowy kod wysyłany do smartfona za pośrednictwem wiadomości SMS. Każdy, kto próbuje zalogować się do Twojego konta, będzie potrzebował Twojej nazwy użytkownika i hasła, ale musi również otrzymać tę specjalną wiadomość SMS. To sprawia, że dostanie się do Twoich danych jest dla oszustów o wiele trudniejsze.

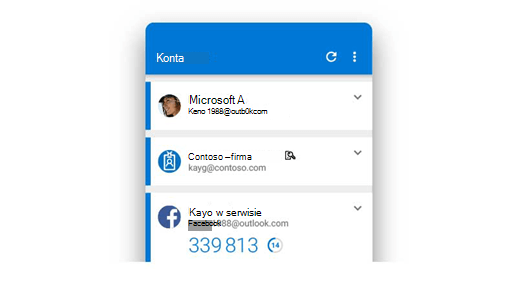

Inną opcją dla tego drugiego czynnika może być aplikacja uwierzytelniania na smartfonie, taka jak bezpłatny Microsoft Authenticator. Aplikacja uwierzytelniania może działać na kilka różnych sposobów, ale najczęściej jest podobna do metody wiadomości SMS. Uwierzytelnianie generuje specjalny jednorazowy kod na telefonie, który można wprowadzić. Jest to szybsze i bezpieczniejsze niż wiadomość tekstowa, ponieważ zdeterminowany atakujący może być w stanie przechwycić wiadomości tekstowe; ale nie może przechwycić lokalnie wygenerowanego kodu.

W obu przypadkach kod specjalny zmienia się za każdym razem i wygasa po bardzo krótkim czasie. Nawet jeśli osoba atakująca dowiedziała się, za pomocą którego kodu zalogowano się wczoraj, dziś jej to nie pomoże.

Czy to nie jest kłopot?

Typowe błędne przekonanie dotyczące uwierzytelniania wieloskładnikowego (weryfikacji dwuetapowej) polega na tym, że logowanie wymaga więcej pracy. W większości przypadków jednak drugi czynnik jest wymagany tylko przy pierwszym logowaniu się do nowej aplikacji lub urządzenia albo po zmianie hasła. Następnie usługa rozpozna, że logujesz się przy użyciu głównego czynnika (nazwa użytkownika i hasło) w aplikacji i urządzeniu, z których korzystano wcześniej i pozwala ci zalogować się bez konieczności stosowania dodatkowego czynnika.

Jeśli jednak osoba atakująca spróbuje zalogować się do Twojego konta, prawdopodobnie nie korzysta z Twojej aplikacji ani urządzenia. Bardziej prawdopodobne jest to, że próbuje zalogować się ze swojego urządzenia, gdzieś daleko, a następnie usługa poprosi o drugi czynnik uwierzytelniania, którego prawie na pewno nie ma!

Następny krok: włącz uwierzytelnianie wieloskładnikowe wszędzie, gdzie możesz!

Włącz uwierzytelnianie wieloskładnikowe w banku, kontach w mediach społecznościowych, zakupach online i innych usługach, które je obsługują. Niektóre usługi mogą nazywać je „weryfikacją dwuetapową” lub „logowaniem dwuetapowym”, ale zasadniczo jest to to samo.

Zazwyczaj znajdziesz je w ustawieniach zabezpieczeń konta.

Ataki polegające na złamaniu hasła są odpowiedzialne za większość udanych włamań na konta, a uwierzytelnianie wieloskładnikowe może pokonać prawie wszystkie z nich.

Aby uzyskać więcej informacji, zobacz Czym jest: uwierzytelnianie wieloskładnikowe.

Zapoznaj się z usługą Windows Hello

Windows Hello jest bezpieczniejszym sposobem logowania się na urządzeniach Windows 10 lub Windows 11. Zamiast tego możesz uciec od starej metody hasła, korzystając z rozpoznawania twarzy, odcisku palca lub zapamiętanego numeru PIN.

Uwaga: Aby można było korzystać z usługi Hello Face, urządzenie musi mieć kamerę zgodną z usługą Hello i aby korzystać z usługi Hello Fingerprint urządzenie musi mieć czytnik linii papilarnych zgodny z usługą Hello. Jeśli nie masz żadnej z tych funkcji, możesz kupić zgodne aparaty i czytniki linii papilarnych lub możesz po prostu użyć funkcji Hello PIN.

Usługi Hello Face lub Hello Fingerprint są tak szybkie i proste, jak rozpoznawanie twarzy lub czytnik linii papilarnych, którego można używać na smartfonie. Po wyświetleniu monitu logowania systemu Windows zamiast monitu o wprowadzenie hasła wystarczy spojrzeć na aparat lub umieścić palec na czytniku linii papilarnych. Gdy tylko Cię rozpozna, odblokuje się. Zazwyczaj jest to niemal natychmiastowe.

Funkcja Hello PIN działa tak samo jak większość systemów wprowadzania numerów PIN. Po przejściu do logowania system Windows poprosi o podanie numeru PIN i zaloguje Cię. To, co sprawia, że funkcja Hello PIN jest specjalna, to to, że po jej skonfigurowaniu numer PIN jest skojarzony z urządzeniem, za pomocą którego się logujesz. Oznacza to, że podobnie jak inne formy uwierzytelniania wieloskładnikowego, jeśli osoba atakująca uzyska Twój kod PIN, będzie działać tylko na Twoim urządzeniu. Nie może go używać do logowania się do Twoich kont na żadnym innym urządzeniu.

Następny krok: włącz funkcję Windows Hello

Na urządzeniach Windows 10 lub Windows 11 przejdź do pozycji Ustawienia > Konta > Opcje logowania. W tym miejscu możesz sprawdzić, które typy funkcji Windows Hello Twoje urządzenie może obsługiwać i łatwo je skonfigurować.

Wybieranie lepszych haseł

Tylko osoby, które lubią hasła, to osoby atakujące. Te dobre mogą być trudne do zapamiętania, a ludzie mają tendencję do ponownego używania tych samych haseł w kółko. Ponadto niektóre hasła są dość częste w dużej grupie osób — „123456” to nie tylko złe hasło, ale także jedno z najczęściej używanych. I nikogo nie oszukasz, jeśli Twoim hasłem jest „iloveyou” — było to 8. najpopularniejsze hasło w 2019 roku.

Mam nadzieję, że włączono uwierzytelnianie wieloskładnikowe i funkcję Windows Hello, więc nie jesteś teraz osobą tak samo zależną od haseł. Ale dla tych usług, w których hasło jest nadal konieczne, wybierzmy dobre hasło.

Co sprawia, że hasło jest dobre?

Aby wybrać dobre hasło, warto poznać kilka sposobów, w jakie osoby atakujące najczęściej próbują odgadnąć hasła:

-

Ataki słownikowe — wiele osób używa popularnych słów, takich jak „smok” lub „księżniczka” jako hasła, więc atakujący po prostu wypróbują wszystkie słowa ze słownika. Odmianą jest wypróbowanie wszystkich typowych haseł, takich jak „123456”, „qwerty” i „123qwe”.

-

Brutalna siła — atakujący mogą po prostu wypróbować każdą możliwą kombinację znaków, dopóki nie znajdą tej, która działa. Oczywiście każdy dodany znak dodaje wykładniczo więcej czasu, więc w przypadku bieżącej technologii nie jest praktyczne, aby większość atakujących próbowała haseł dłuższych niż 10 lub 11 znaków. Nasze dane pokazują, że bardzo niewielu atakujących próbuje nawet brutalnie wymusić hasła dłuższe niż 11 znaków.

W obu przypadkach osoba atakująca nie wpisuje ich ręcznie, ma system, który automatycznie próbuje tysięcy kombinacji na sekundę.

Biorąc pod uwagę tego typu ataki, wiemy, że długość jest ważniejsza niż złożoność i że nasze hasło nie powinno być wyrazem angielskim. Nawet „pieszczotliwie”, które składa się z 14 znaków nie jest dobre. Najlepiej, jeśli hasło ma długość co najmniej 12–14 znaków, zarówno wielkie, jak i małe litery oraz co najmniej jeden numer lub symbol.

Następny krok: tworzenie dobrego hasła

Oto porada dotycząca tworzenia hasła, które ma odpowiednią długość, złożoność i nie jest zbyt trudne do zapamiętania. Wybierz ulubiony cytat filmowy, wiersz z książki lub słowa utworu i weź pierwszą literę każdego wyrazu. W razie potrzeby podstaw numery i symbole, aby spełnić wymagania dotyczące hasła.

Być może jesteś fanem baseballu. Pierwsze dwa wersy klasycznej piosenki baseballowej „Take me out to the ballgame” to:

Take me out to the ballgame,

Take me out with the crowd

Weź pierwszą literę każdego słowa, z jedną oczywistą zamianą:

Tmo2tb,Tmowtc

To 13 znaków, wielkość liter mieszana z liczbami i symbolami. Wygląda to dość przypadkowo i trudno byłoby to hasło odgadnąć. Możesz zrobić to samo z dowolnym cytatem, tekstem piosenki lub wierszem, jeśli jest wystarczająco długi. Wystarczy pamiętać, jaki cytat lub tekst piosenki użyto do tego konta i powiedzieć to z powrotem do siebie w głowie podczas pisania.

Porady:

-

Jeśli system, w którym się logujesz, obsługuje spacje w hasłach, należy ich użyć.

-

Rozważ użycie aplikacji menedżera haseł. Dobry menedżer haseł może generować długie, losowe hasła i także je zapamiętywać. Następnie wystarczy jedno dobre hasło, a jeszcze lepsze rozpoznawanie linii papilarnych lub twarzy, aby zalogować się do menedżera haseł, a menedżer haseł może zrobić resztę. Przeglądarka Microsoft Edge może dla Ciebie tworzyć i zapamiętywać unikatowe silne hasła.

Teraz, gdy masz dobre hasło

Istnieje kilka innych typów ataków na hasła, na które należy zwrócić uwagę:

-

Ponowne używanie poświadczeń — jeśli używasz tej samej nazwy użytkownika i hasła w banku i w TailwindToys.com i Tailwind zostanie naruszony, osoby atakujące wezmą wszystkie kombinacje nazw użytkowników i haseł, które uzyskali z Tailwind, i wypróbuj je we wszystkich witrynach bankowych i kart kredytowych.

Porada: Dołącz do Cameron, która poznaje niebezpieczeństwa związane z ponownym używaniem haseł w tej krótkiej historii — Cameron uczy się o ponownym używaniu haseł

-

Wyłudzanie informacji — osoby atakujące mogą próbować zadzwonić do Ciebie lub wysłać do Ciebie wiadomość, podszywając się pod witrynę lub usługę, i spróbować nakłonić Cię do „potwierdzenia hasła”.

Nie używaj ponownie haseł w wielu witrynach i uważaj na osoby, które się z Tobą kontaktują (nawet jeśli wydają się być osobami lub organizacjami, którym ufasz) i chcesz przekazać im informacje osobiste lub informacje o koncie, kliknąć link lub otworzyć załącznik, który nie był oczekiwany.

|

Czy zapisywanie haseł jest złe? Niekoniecznie, o ile przechowujesz ten papier w bezpiecznym miejscu. Lepszym pomysłem może być zapisanie przypomnienia dla hasła, a nie samego hasła, na wypadek, gdyby papier wpadł w niepowołane ręce. Na przykład jeśli używasz przykładu „Take me out to the ballgame”, który podaliśmy powyżej, możesz zapisać nazwę swojej ulubionej drużyny baseballowej jako przypomnienie tego, co zostało użyte do hasła. |

Zobacz też

Zapewnianie bezpieczeństwa przy korzystaniu z połączeń bezprzewodowych